Tất cả chuyên mục

Đến giờ chúng ta cũng chẳng còn lạ gì cái tên Pegasus nữa. Nó là tên của một nhóm những công cụ theo dõi của NSO Group, đơn vị phát triển đến từ Israel với những hacker kiếm tiền từ việc bán công cụ này cho các cơ quan phản gián, các cơ quan thực thi pháp luật và cả những cơ quan quốc phòng của nhiều quốc gia.

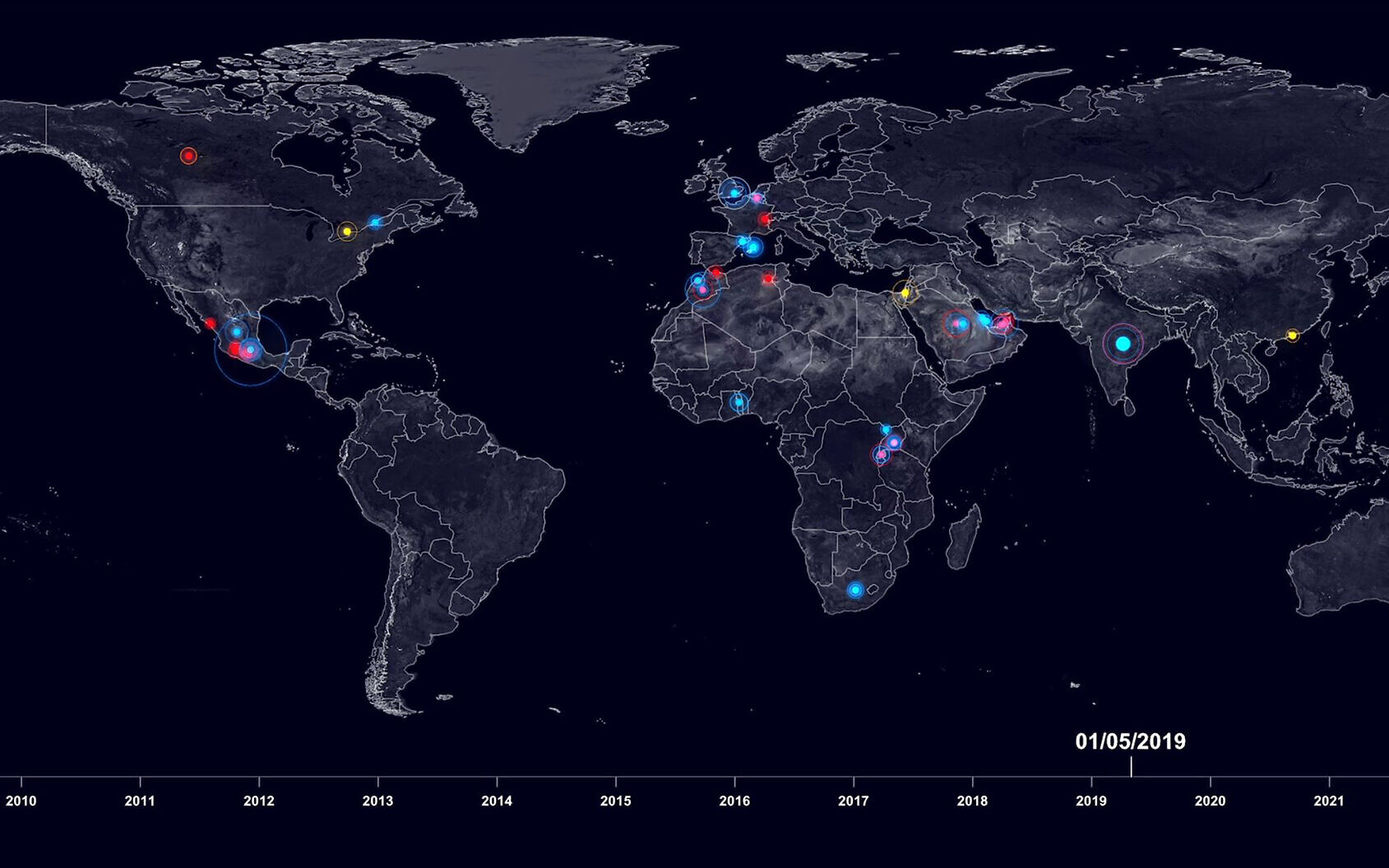

Cuộc điều tra được thực hiện bởi tờ Guardian cùng 16 đơn vị báo chí trên toàn thế giới, nghiên cứu lượng dữ liệu khổng lồ rò rỉ ra tới công chúng đã chứng minh được việc nhiều cơ quan chính phủ lạm dụng những công cụ theo dõi mà NSO Group đã tạo ra.

Phía NSO Group cho rằng những công cụ họ tạo ra được phục vụ vào công tác chống tội phạm và khủng bố, nhưng cuộc điều tra lại phát hiện ra nhiều cơ quan sử dụng các phần mềm gián điệp này để theo dõi những nhà báo, hay những chính trị gia đối lập. Nhưng trong bài viết này, khía cạnh chính trị sẽ tạm được gác lại sang một bên để giải đáp câu hỏi quan trọng hơn về mặt công nghệ, đó là “bảo mật” như iOS thì tại sao hacker Israel lại có thể tạo ra được công cụ Pegasus mạnh, chính xác và đáng sợ như thế?

"Bỏ tiền mua iPhone vì nó bảo mật hơn Android"

Pegasus vận hành trên hai hệ điều hành di động nhiều người dùng nhất thế giới: Android và iOS. Và trong đó, dù Android là HĐH di động nhiều người sử dụng nhất hành tinh, thì iOS lại phổ biến nhất trong số những người bị các cơ quan chính phủ nhắm tới như đã mô tả ở trên đây. Một phần lý do khiến những nhà báo, những nhà hoạt động và chính trị gia đối lập chọn iOS chính là vì mức giá thiết bị chạy HĐH này cơ bản ở “chiếu trên” của thị trường smartphone, không dành cho số đông nhưng những đối tượng kể trên vẫn đủ khả năng tài chính để sở hữu.

Lý do thứ hai, quan trọng hơn, chính là danh tiếng về mặt bảo mật của iOS. Ngay từ những ngày đầu tiên định hình nền tảng iOS, Apple đã cố gắng hết sức để đảm bảo việc chọc ngoáy vào HĐH để phục vụ mục đích xấu gần như không thể xảy ra, để việc tải ứng dụng phần mềm cho thiết bị trở nên dễ dàng và an toàn nhất, và tạo ra xu hướng phổ biến với những bản cập nhật vá lỗi ra mắt thường xuyên để cải thiện mức độ an toàn của từng ứng dụng. Đấy là lý do, dù đắt nhưng nhiều người vẫn muốn sở hữu thiết bị iOS để tạo ra cảm giác an toàn khi sử dụng.![[IMG]](https://media.baoquangninh.vn/upload/image/202107/medium/1871313_e331a29d36624a9ec410ec373a2f5704.jpg)

Ấy vậy mà Pegasus vẫn vận hành ngon đét trên những chiếc iPhone, chí ít là trong 5 năm trở lại đây. Thậm chí phiên bản mới nhất của Pegasus còn tìm ra và khai thác được lỗ hổng trong iOS 14.6 trên chiếc iPhone 12, phiên bản thương mại hóa mới nhất nếu không tính tới những bản beta thử nghiệm. Đáng nể, hay đúng hơn là đáng sợ hơn, Pegasus lợi dụng lỗ hổng bảo mật theo kiểu “zero click”, nghĩa là không cần gửi cho mục tiêu những đường link hay file đính kèm khả nghi rồi họ phải click vào đó để mã độc tấn công. Chỉ cần nhận và đọc một tin nhắn trên WhatsApp là xong, rất nhanh và chính xác.

Cũng phải dừng lại một chút để khẳng định, trong cuộc điều tra này, Apple không phải đơn vị đáng bị phê phán và lên án vì làm công tác bảo mật chưa đủ tốt. Suy cho cùng, không một phần mềm hay nền tảng nào là không có bug hay lỗ hổng bảo mật cả. Hệ quả là không một phần mềm nào có thể chặn đứng hacker 100%. Còn các cơ quan chính phủ, với nguồn vốn dồi dào, họ có thể trả tiền tấn chỉ để có được một giải pháp lợi dụng được lỗ hổng để theo dõi các cá nhân trong tầm ngắm. Và số tiền đó cũng là thứ kích thích không ít “chuyên gia bảo mật” làm việc bất kể ngày đêm để đánh bại hàng rào bảo mật của hệ điều hành Apple tạo ra.

Nhưng cùng lúc, không thể bỏ qua sự kiêu ngạo của Apple, thứ rất dễ thấy trong cộng đồng các chuyên gia bảo mật. Patrick Wardle, một cựu nhân viên NSA và nhà sáng lập đơn vị phát triển ứng dụng bảo mật cho macOS Objective-See cho rằng: “Sự kiêu ngạo và tự tin thái quá của Apple là rất rõ ràng. Họ cơ bản tin tưởng tuyệt đối rằng giải pháp của họ là cách hữu hiệu nhất.” Nói theo cách khác, thứ duy nhất có thể bảo vệ người dùng iOS chính là Apple, và nếu Apple còn thất bại nữa thì chẳng còn gì bảo vệ được người dùng hết.

Bảo mật cho 99% nhu cầu của người dùng phổ thông

Giữa những làn sóng chỉ trích Apple vì không bảo vệ được người dùng, thì Wardle vẫn phải thừa nhận giải pháp bảo mật của iOS có hiệu quả ở một mức độ tương đối. Mô hình bảo mật của Apple dựa trên việc đảm bảo bảo vệ người dùng khỏi 99% nguy cơ bảo mật. Những nguy cơ này đều đến từ việc sử dụng điện thoại hàng ngày, và bảo vệ họ khỏi những mã độc có thể được cài cắm, ví dụ như trong một ứng dụng đáng nghi, một đường link xem một bộ phim hay nhưng phiên bản lậu…

Cụ thể hơn, ứng dụng chỉ có thể được tải về từ App Store, và mỗi ứng dụng đều phải được xét duyệt trước khi phát hành trên chợ App Store. Sau khi cài vào máy iPhone, những ứng dụng ấy chỉ được truy xuất những dữ liệu trong phạm vi của chính ứng dụng đó, hoặc những dữ liệu người dùng cho phép truy xuất như hình ảnh hay thông tin liên lạc. Không chỉ dừng ở đó, kể cả khi đã cho phép sau khi cài ứng dụng, thì những công cụ của iOS vẫn thừa sức ngăn chặn một ứng dụng theo dõi và thu thập dữ liệu cá nhân của người dùng. Nói cách khác, iOS tạo ra một cái sandbox để quy hoạch quyền lực của từng ứng dụng, những thứ không phải ai cũng biết hoặc quan tâm.

Nhưng, một chữ nhưng rất to, nếu một ứng dụng tìm được ra cách vận hành bên ngoài sandbox mà iOS đặt ra, thì mô hình bảo mật này chỉ trong phút chốc trở thành vô dụng. Wardle nói: “Không thể biết được khi nào chính chiếc iPhone của tôi bị hack. Máy tính Mac thì đơn giản, vì nó là một mục tiêu béo bở. Nhưng cùng lúc tôi cũng được quyền truy cập để xem tất cả những ứng dụng và dịch vụ đang chạy nền. Tôi có tường lửa để ra lệnh yêu cầu hiển thị những phần mềm đang tương tác với mạng internet. Nhưng với một thiết bị iOS, một khi đã tấn công được vào chiếc điện thoại, thì những mã độc nhúng vào thiết bị sẽ chẳng có cách nào phát hiện và loại bỏ.”

Một vấn đề tương tự đang hiện hữu ở tầm vĩ mô, và nó cũng liên quan tới sự tự tin đến kiêu ngạo về mức độ bảo mật HĐH iOS của Apple. Một cách vô cùng hiệu quả để đảm bảo sự an toàn của một hệ thống là để cho những chuyên gia bảo mật độc lập của các tổ chức bên thứ 3 tự mình mày mò và tìm kiếm những lỗ hổng, sau đó báo lại cho công ty để có giải pháp hiệu quả nhất. Giải pháp này hay được gọi bằng cụm từ ví von, là những “thợ săn lỗ hổng”, kiếm tiền từ việc tìm ra những lỗ hổng bảo mật trong hệ điều hành hoặc thiết bị phần cứng.

Vấn đề nằm ở chỗ, một lỗ hổng có mức độ nghiêm trọng như những gì người Israel lợi dụng để viết mã độc tấn công cũng chỉ có tiền thưởng khoảng 250.000 USD, quá ít ỏi để trả lương cho nhóm chuyên gia bảo mật làm việc, chứ chưa nói đến việc trên thị trường chợ đen, những lỗ hổng như thế này thậm chí còn được giành giật với giá hàng triệu USD để phục vụ vào những mưu đồ xấu.

Và cùng lúc, chính mô hình bảo mật kiểu khu vườn khép kín của iOS cũng chẳng giúp ích gì nhiều cho chính Apple, nhất là trong việc cung cấp giải pháp để các chuyên gia bảo mật tìm kiếm những lỗ hổng có thể bị khai thác vào mục đích xấu. Không dễ gì giúp Apple củng cố bảo mật khi các chuyên gia không thể chọc ngoáy thoải mái vào cả phần mềm lẫn phần cứng của chiếc máy iPhone.

Nhưng, ở một khía cạnh khác, chính sự chặt chẽ trong khâu quản lý bảo mật của iOS lại khiến NSO Group, những hacker Israel khó xóa hết dấu vết mà công cụ Pegasus của họ để lại. Bản chất Android dựa trên mã nguồn mở, nên những dấu vết của Pegasus có thể bị xóa sạch không tìm được, dẫn tới thực tế là rất khó tổng hợp và liệt kê những cá nhân đã bị Pegasus tấn công và theo dõi thông qua chiếc điện thoại Android mà họ sở hữu.

Còn đối với iPhone, có một tệp tin tên là DataUsage.sqlite, ghi lại toàn bộ những phần mềm đã chạy trên iPhone, thậm chí ghi lại cả ngày giờ. Trên điện thoại, anh em sẽ không thể truy xuất và đọc thông tin từ file dữ liệu này, mà chỉ có thể tìm thấy nó sau khi tạo một bản backup cho điện thoại trên máy tính rồi tìm tệp tin DataUsage.sqlite. NSO Group có thể đã không biết, hoặc không nhìn thấy rằng, bất kỳ lúc nào Pegasus khởi chạy, DataUsage.sqlite lại lưu hẳn hai lần thông tin ấy. Nhờ đó các nhà nghiên cứu thậm chí còn biết Pegasus được cài đặt và bắt đầu theo dõi chủ nhân chiếc điện thoại từ thời điểm nào.

Phải chăng chính sự chặt chẽ đến mức máy móc trong khâu nghiên cứu bảo mật của Apple, thứ đã giúp chính NSO Group viết ra phần mềm gián điệp Pegasus đánh bại cơ chế bảo mật của iOS, lại chính là thứ giúp chúng ta ngày hôm nay đưa mọi thứ ra ánh sáng?

Ý kiến ()